27 июня 2017 хакерской вирусной атакой было поражено много компьютеров, в большинтсве своем корпоративного и государственного сектора Украины. Позже появилась информация и поражении корпоративных сетей в Германии, США и других странах.

Откуда взялся вирус Petya?

Вирус Petya Ransomware был разработан в Китае и впервые проявил себя еще в декабре 2015 года. Версия, атаковавшая в июне, является его модификацией.

Первоначально вирус был распространен через поддельные письма якобы с обновлением популярной программы M.E.Doc. В письме говорилось о необходимости установить некое критически важное обновление. Причем настолько новое и важное, что для обновления через саму программу оно еще недоступно, но доступно по ссылке в письме. Пользователи бездумно кликали по ссылке, скачивали и запускали это якобы обновление. Разумеется, по ссылке загружался вирус.

Также начальное заражение может происходить через фишинговое сообщение (файл Петя.apx), которые распространялись по Скайпу или почтой с произвольных адресов.

Как действует вирус Petya.A?

Для самораспространения по локальной сети он использует уязвимость операционной системы Windows описанную в MS17-010, исправленную Microsoft в обновлениях ещё в марте-апреле. Эту же уязвимость использовал печально известный WannaCry.

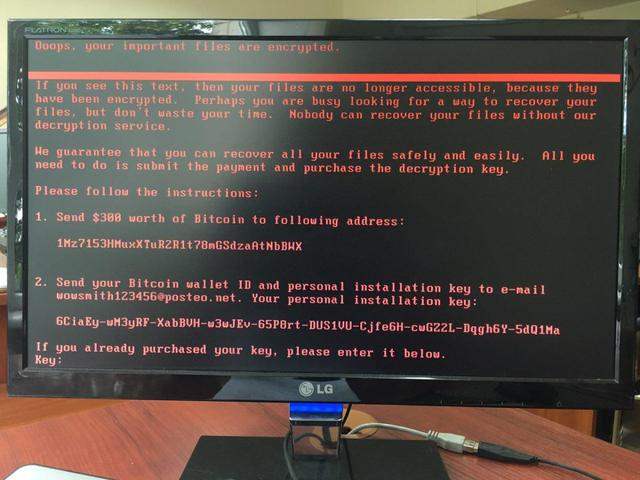

После заражения компьютера и его перезагрузки, блокирует нормальную загрузку ОС и шифрует пользовательские файлы (документы, базы), имеющие ценность для пользователя. На экран выводится информация о том, как произвести платеж на Bitcoin-кошелек преступников. Якобы после оплаты суммы в эквиваленте 300$, будет прислана программа-расшифровщик.

По информации в Сети от тех, кто оплатил - никакого дешифровщика им не прислали.

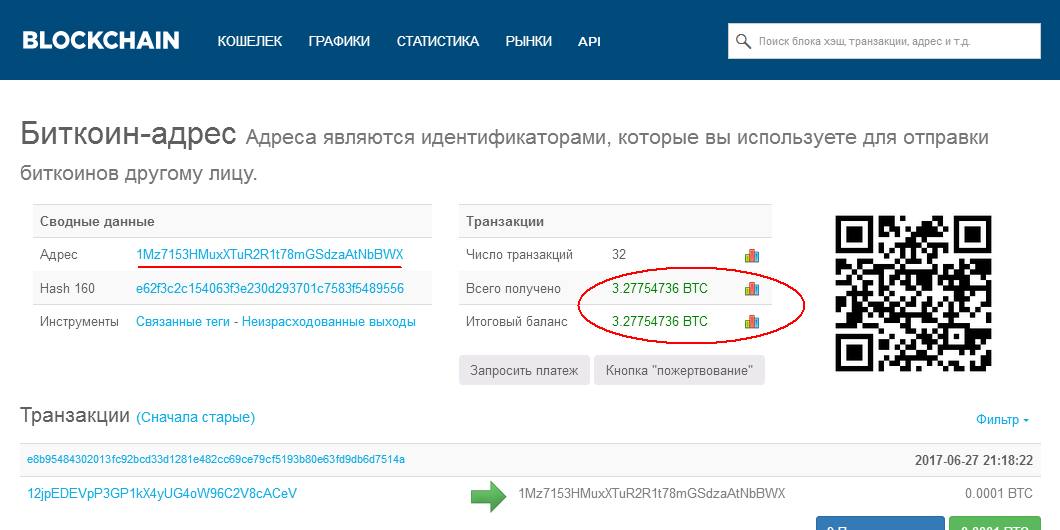

По состоянию на полночь 28 июня мошенникам перевели 32 платежа, что составляет около 3 биткоин ( около 7,500$).

По этой ссылке на блокнчейн можно глянуть сколько на текущий момент собрали мошенники. К сожалению оперативно изъять или заблокировать деньги невозможно из-за особенностей этой электронной платежной системы.

Дальше будет информация для специалистов, собраная из разных источников.

Протокол атаки вируса

Вирусная атака на украинские компании возникла из-за программы "M.E.doc." (это наиболее вероятная версия начала атаки). Это программное обеспечение имеет встроенную функцию обновления, которая периодически обращается к серверу: "upd.me-doc.com.ua" (92.60.184.55) с помощью User Agent "medoc1001189".

Обновление имеет хэш: dba9b41462c835a4c52f705e88ea0671f4c72761893ffad79b8348f57e84ba54.

Большинство легитимных "пингов" (обращений к серверу) равна примерно 300 байт.

Утром 27-го в 10.30, программа M.E.doc была обновлена. Обновление составляло примерно 333кб, и после его загрузки происходили следующие действия:

- создан файл: rundll32.exe;

- обращение к локальным IP-адресов на порт 139 TCP и порт 445 TCP;

- создание файла: perfc.dat;

- запуск cmd.exe с последующей командой: / c schtasks / RU "SYSTEM" / Create / SC once / TN "" / TR "C: \ Windows \ system32 \ shutdown.exe / r / f" / ST 14:35 ";

- создание файла: ac3.tmp (02ef73bd2458627ed7b397ec26ee2de2e92c71a0e7588f78734761d8edbdcd9f) и его последующий запуск;

- создание файла: dllhost.dat.

- В дальнейшем, вредоносное программное обеспечение распространялось с помощью уязвимости в протоколе Samba MS17-010 (также использовалась во время атак WannaCry).

- После перезагрузки подменялся и шифровался MBR сектор, а затем и папки и файлы на логических дисках.

Информация взята с поста в ФБ киберполиции.

Блокировка проникновения вируса Petya.A

Установка патча против уязвимости

В зависимости от версии ОС Windows нужно установить патч :

- для Windows XP;

- для Windows Vista 32 bit;

- для Windows Vista 64 bit;

- для Windows 7 32 bit;

- для Windows 7 64 bit;

- для Windows 8 32 bit;

- для Windows 8 64 bit;

- для Windows 10 32 bit;

- для Windows 10 64 bit.

По адресу описания уязвимости MS17-010 можно найти ссылки на загрузку соответствующих патчей для других менее распространенных и серверных версий OC Windows

Антивирусная защита

На текущий момент известно, что антивирус Avira уже может блокировать Petya.A Ransomware. О других антивирусах нет достоверной информации о способности противодействовать.

Настройка защиты вручную.

Через блокировку портов

Инструкция блокировки сетевых портов в firewall для Windows 7 и выше. Для Windows XP данные команды не работают:

- Запускаем командную консоль CMD.EXE от имени администратора

- Выполняем в консоли 2 команды :

netsh advfirewall firewall add rule name="Petya TCP" dir=in action=block protocol=TCP localport=1024-1035,135,139,445

netsh advfirewall firewall add rule name="Petya UDP" dir=in action=block protocol=UDP localport=1024-1035,135,139,445

Можно записать команды в Cmd-файл для массвого применения в сети. Разумеется переносить через флешку.

ВАЖНО! После выполнения этих команд ваши расшареные папки станут недоступны из сети, но на автономной работе компьютера это не скажется.

Этот метод получен из поста Евгения Шульги в Фейсбук.

После организации полноценной защиты можно удалить правила и таким образом дать доступ к локальным папкам из сети, выполняем команды

netsh advfirewall firewall del rule name="Petya TCP"

netsh advfirewall firewall del rule name="Petya UDP"

Создать файл признака заражения

Можно вызвать ситуацию self-kill-swicth, то есть дать вирусу признак, что машина уже заражена. Для этого создать файл "C:\Windows\perfc.dat", установить атрибут ReadOnly на всіх машинах, которые могут быть заражены.

Лечение и расшифровка после заражения Petya.A

Достоверной информации о способах расшифровки зашифрованной информации пока нет.

Другие анализируемые источники

Сервер помощи СБУ

Позитив-технологии www.ptsecurity.com